Nếu tôi mua máy tính chạy Windows 8 và khởi động an toàn tôi vẫn có thể cài đặt Linux không?

Hệ thống khởi động an toàn UEFI mới trong Windows 8 đã gây ra nhiều sự nhầm lẫn, đặc biệt là trong số các bộ khởi động kép. Đọc tiếp khi chúng tôi xóa bỏ những hiểu lầm về khởi động kép với Windows 8 và Linux.

Phiên hỏi và trả lời hôm nay đến với chúng tôi nhờ sự hỗ trợ của SuperUser - một phân ngành của Stack Exchange, một nhóm các trang web Hỏi & Đáp do cộng đồng điều khiển.

Câu hỏi

Người đọc SuperUser Harsha K tò mò về hệ thống UEFI mới. Anh ấy viết:

Tôi đã nghe nhiều về cách Microsoft triển khai UEFI Secure Boot trong Windows 8. Rõ ràng, nó ngăn chặn bộ tải khởi động không được ủy quyền của Cameron chạy trên máy tính, để ngăn chặn phần mềm độc hại. Có một chiến dịch của Tổ chức phần mềm miễn phí chống lại khởi động an toàn và rất nhiều người đã nói trực tuyến rằng đó là một quyền lực bắt giữ của Microsoft bởi Microsoft để loại bỏ các hệ điều hành miễn phí..

Nếu tôi nhận được một máy tính có Windows 8 và Secure Boot được cài đặt sẵn, tôi vẫn có thể cài đặt Linux (hoặc một số HĐH khác) sau không? Hoặc máy tính có Secure Boot chỉ hoạt động với Windows?

Vì vậy, thỏa thuận này là gì? Có phải booters kép thực sự không gặp may?

Câu trả lời

Người đóng góp cho SuperUser, Nathan Hinkle cung cấp một cái nhìn tổng quan tuyệt vời về UEFI là gì và không phải là:

Trước hết, câu trả lời đơn giản cho câu hỏi của bạn:

- Nếu bạn có máy tính bảng ARM chạy Windows RT (như Surface RT hoặc Asus Vivo RT), sau đó bạn sẽ không thể tắt Secure Boot hoặc cài đặt các hệ điều hành khác. Giống như nhiều máy tính bảng ARM khác, các thiết bị này sẽ chỉ có chạy hệ điều hành họ đi kèm.

- Nếu bạn có máy tính không phải ARM chạy Windows 8 (như Surface Pro hoặc bất kỳ trong số vô số ultrabook, máy tính để bàn và máy tính bảng có bộ xử lý x86-64), sau đó bạn có thể tắt Secure Boot hoàn toàn, hoặc bạn có thể cài đặt khóa riêng và ký vào bộ tải khởi động của riêng bạn. Dù bằng cách nào, bạn có thể cài đặt HĐH của bên thứ ba như bản phân phối Linux hoặc FreeBSD hoặc DOS hoặc bất cứ điều gì làm bạn hài lòng.

Bây giờ, về các chi tiết về cách toàn bộ điều này của Secure Boot thực sự hoạt động: Có rất nhiều thông tin sai lệch về Secure Boot, đặc biệt là từ Tổ chức phần mềm miễn phí và các nhóm tương tự. Điều này khiến bạn khó tìm thấy thông tin về những gì Secure Boot thực sự làm, vì vậy tôi sẽ cố gắng hết sức để giải thích. Lưu ý rằng tôi không có kinh nghiệm cá nhân với việc phát triển các hệ thống khởi động an toàn hoặc bất cứ điều gì tương tự; đây chỉ là những gì tôi học được từ việc đọc trực tuyến.

Đầu tiên, Khởi động an toàn là không phải một cái gì đó mà Microsoft đã đưa ra. Họ là những người đầu tiên thực hiện rộng rãi, nhưng họ đã không phát minh ra nó. Đây là một phần của đặc tả UEFI, về cơ bản là sự thay thế mới hơn cho BIOS cũ mà bạn có thể đã từng sử dụng. UEFI về cơ bản là phần mềm nói chuyện giữa HĐH và phần cứng. Các tiêu chuẩn UEFI được tạo ra bởi một nhóm có tên là Diễn đàn UEFI Diễn đàn, được tạo thành từ các đại diện của ngành điện toán bao gồm Microsoft, Apple, Intel, AMD và một số nhà sản xuất máy tính.

Điểm quan trọng thứ hai, bật Secure Boot trên máy tính không phải có nghĩa là máy tính không bao giờ có thể khởi động bất kỳ hệ điều hành nào khác. Trên thực tế, Yêu cầu chứng nhận phần cứng Windows của Microsoft tuyên bố rằng đối với các hệ thống không phải ARM, bạn phải có thể tắt cả Khởi động an toàn và thay đổi các khóa (để cho phép các hệ điều hành khác). Thêm vào đó sau.

Secure Boot làm gì?

Về cơ bản, nó ngăn chặn phần mềm độc hại tấn công máy tính của bạn thông qua chuỗi khởi động. Phần mềm độc hại xâm nhập qua bộ tải khởi động có thể rất khó phát hiện và dừng lại, vì nó có thể xâm nhập vào các chức năng cấp thấp của hệ điều hành, giữ cho phần mềm chống vi-rút không nhìn thấy được. Tất cả những gì Secure Boot thực sự làm là nó xác minh rằng bộ tải khởi động là từ một nguồn đáng tin cậy và nó đã không bị giả mạo. Hãy nghĩ về nó giống như nắp bật lên trên các chai nói rằng Giáp không mở nếu nắp bật lên hoặc con dấu đã bị giả mạo.

Ở cấp độ bảo vệ cao nhất, bạn có khóa nền tảng (PK). Chỉ có một PK trên bất kỳ hệ thống nào và nó được cài đặt bởi OEM trong quá trình sản xuất. Khóa này được sử dụng để bảo vệ cơ sở dữ liệu KEK. Cơ sở dữ liệu KEK chứa Khóa trao đổi khóa, được sử dụng để sửa đổi cơ sở dữ liệu khởi động an toàn khác. Có thể có nhiều KEK. Sau đó, có một cấp độ thứ ba: Cơ sở dữ liệu được ủy quyền (db) và Cơ sở dữ liệu bị cấm (dbx). Chúng bao gồm thông tin về Cơ quan cấp chứng chỉ, khóa mật mã bổ sung và hình ảnh thiết bị UEFI để cho phép hoặc chặn tương ứng. Để bộ tải khởi động được phép chạy, nó phải được ký bằng mật mã với một khóa Là trong db và không phải là trong dbx.

Hình ảnh từ Tòa nhà Windows 8: Bảo vệ môi trường tiền hệ điều hành với UEFI

Cách thức hoạt động trên hệ thống được chứng nhận Windows 8 trong thế giới thực

OEM tạo PK riêng của mình và Microsoft cung cấp KEK rằng OEM bắt buộc phải tải trước vào cơ sở dữ liệu KEK. Microsoft sau đó ký vào Bộ tải khởi động Windows 8 và sử dụng KEK của họ để đặt chữ ký này vào Cơ sở dữ liệu được ủy quyền. Khi UEFI khởi động máy tính, nó sẽ xác minh PK, xác minh KEK của Microsoft và sau đó xác minh bộ tải khởi động. Nếu mọi thứ đều ổn, thì HĐH có thể khởi động.

Hình ảnh từ Tòa nhà Windows 8: Bảo vệ môi trường tiền hệ điều hành với UEFICác hệ điều hành bên thứ ba, như Linux, đi vào đâu?

Đầu tiên, bất kỳ bản phân phối Linux nào cũng có thể chọn tạo KEK và yêu cầu các OEM đưa nó vào cơ sở dữ liệu KEK theo mặc định. Sau đó, họ sẽ có nhiều quyền kiểm soát quá trình khởi động như Microsoft. Vấn đề với điều này, như được giải thích bởi Matthew Garrett của Fedora, đó là a) sẽ rất khó để mọi nhà sản xuất PC đưa khóa của Fedora và b) sẽ không công bằng với các bản phát hành Linux khác, bởi vì khóa của họ sẽ không được bao gồm , vì các phân phối nhỏ hơn không có nhiều quan hệ đối tác OEM.

Những gì Fedora đã chọn để làm (và các phân phối khác đang theo sau) là sử dụng các dịch vụ ký kết của Microsoft. Kịch bản này yêu cầu trả 99 đô la cho Verisign (Cơ quan cấp chứng chỉ mà Microsoft sử dụng) và cấp cho các nhà phát triển khả năng ký bộ tải khởi động của họ bằng cách sử dụng KEK của Microsoft. Vì KEK của Microsoft đã có mặt trong hầu hết các máy tính, điều này cho phép họ ký vào bộ tải khởi động của họ để sử dụng Secure Boot mà không yêu cầu KEK của riêng họ. Nó kết thúc tương thích với nhiều máy tính hơn và chi phí tổng thể thấp hơn so với việc thiết lập hệ thống ký và phân phối khóa của riêng họ. Có một số chi tiết khác về cách thức hoạt động của nó (sử dụng GRUB, các mô-đun Kernel đã ký và thông tin kỹ thuật khác) trong bài đăng trên blog đã nói ở trên, tôi khuyên bạn nên đọc nếu bạn quan tâm đến loại điều này.

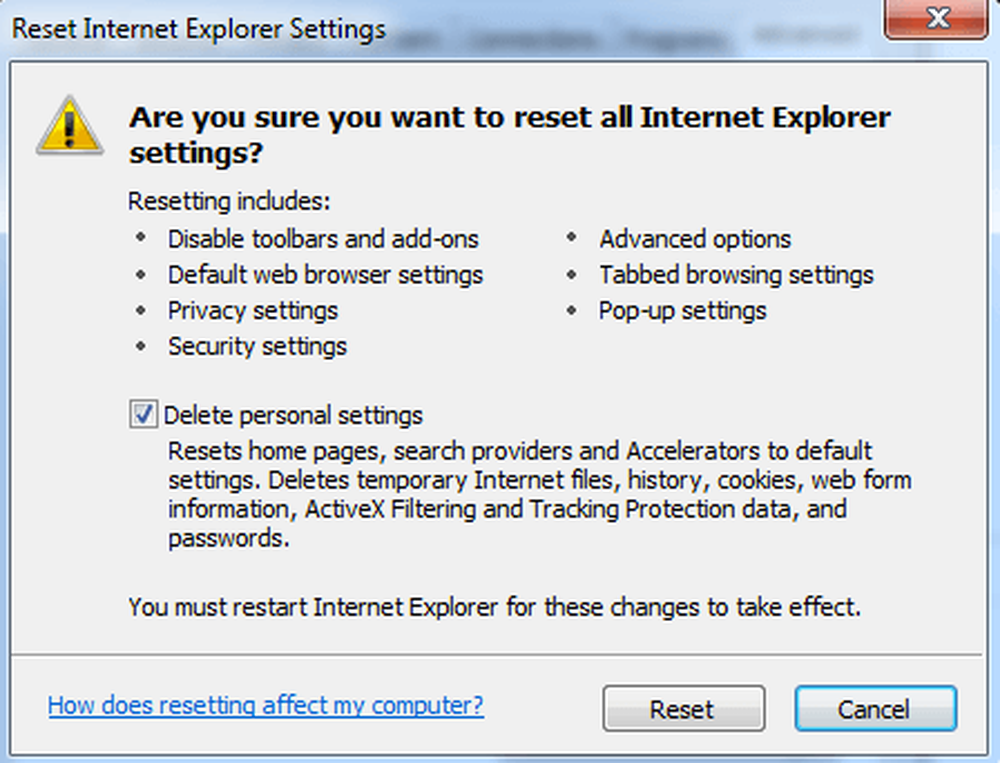

Giả sử bạn không muốn giải quyết rắc rối khi đăng ký hệ thống của Microsoft hoặc không muốn trả 99 đô la hoặc chỉ có ác cảm với các tập đoàn lớn bắt đầu bằng M. Có một tùy chọn khác là vẫn sử dụng Khởi động an toàn và chạy một hệ điều hành khác ngoài Windows. Chứng nhận phần cứng của Microsoft đòi hỏi rằng các OEM cho phép người dùng nhập hệ thống của họ vào chế độ tùy chỉnh của UEFI, nơi họ có thể sửa đổi thủ công cơ sở dữ liệu Khởi động an toàn và PK. Hệ thống có thể được đưa vào Chế độ thiết lập UEFI, nơi người dùng thậm chí có thể chỉ định PK của riêng họ và tự ký tên bộ tải khởi động.

Hơn nữa, các yêu cầu chứng nhận của chính Microsoft khiến các OEM bắt buộc phải bao gồm một phương pháp để vô hiệu hóa Khởi động an toàn trên các hệ thống không phải ARM. Bạn có thể tắt Secure Boot! Các hệ thống duy nhất mà bạn không thể tắt Secure Boot là các hệ thống ARM chạy Windows RT, có chức năng tương tự như iPad, nơi bạn không thể tải các HĐH tùy chỉnh. Mặc dù tôi ước rằng có thể thay đổi HĐH trên các thiết bị ARM, nhưng thật công bằng khi nói rằng Microsoft đang tuân theo tiêu chuẩn công nghiệp liên quan đến máy tính bảng ở đây.

Vì vậy, khởi động an toàn không phải là xấu?

Vì vậy, như bạn có thể hy vọng, Secure Boot không phải là xấu và không bị hạn chế chỉ sử dụng với Windows. Lý do khiến FSF và những người khác rất buồn về điều đó là vì nó bổ sung thêm các bước để sử dụng hệ điều hành của bên thứ ba. Các bản phân phối Linux có thể không thích trả tiền để sử dụng khóa của Microsoft, nhưng đây là cách dễ nhất và hiệu quả nhất để Secure Boot hoạt động với Linux. May mắn thay, thật dễ dàng để tắt Secure Boot và có thể thêm các khóa khác nhau, do đó tránh được việc phải đối phó với Microsoft.

Với số lượng phần mềm độc hại ngày càng tiên tiến, Secure Boot có vẻ như là một ý tưởng hợp lý. Nó không có nghĩa là một âm mưu xấu xa để chiếm lấy thế giới, và ít đáng sợ hơn một số chuyên gia phần mềm miễn phí sẽ khiến bạn tin rằng.

Đọc thêm:

- Yêu cầu chứng nhận phần cứng của Microsoft

- Xây dựng Windows 8: Bảo vệ môi trường tiền hệ điều hành với UEFI

- Microsoft trình bày về triển khai Secure Boot và quản lý khóa

- Triển khai Khởi động an toàn UEFI tại Fedora

- Tổng quan về khởi động an toàn TechNet

- Bài viết trên Wikipedia về UEFI

TL; DR: Khởi động an toàn ngăn phần mềm độc hại lây nhiễm vào hệ thống của bạn ở mức thấp, không thể phát hiện được trong quá trình khởi động. Bất kỳ ai cũng có thể tạo các phím cần thiết để làm cho nó hoạt động, nhưng thật khó để thuyết phục các nhà sản xuất máy tính phân phối của bạn thay thế cho mọi người, vì vậy bạn có thể thay thế chọn trả Verisign để sử dụng khóa của Microsoft để ký vào bộ tải khởi động của bạn và làm cho chúng hoạt động. Bạn cũng có thể tắt Secure Boot trên bất kì máy tính không ARM.

Suy nghĩ cuối cùng, liên quan đến chiến dịch của FSF chống lại Khởi động an toàn: Một số mối quan tâm của họ (nghĩa là nó làm cho nó khó hơn để cài đặt hệ điều hành miễn phí) là hợp lệ đến một điểm. Tuy nhiên, nói rằng các hạn chế sẽ ngăn chặn bất cứ ai khởi động bất cứ thứ gì, nhưng Windows, điều đó là sai lầm, vì những lý do được minh họa ở trên. Chiến dịch chống lại UEFI / Secure Boot vì công nghệ là thiển cận, thông tin sai và không có khả năng là hiệu quả. Điều quan trọng hơn là đảm bảo rằng các nhà sản xuất thực sự tuân theo các yêu cầu của Microsoft để cho phép người dùng vô hiệu hóa Secure Boot hoặc thay đổi các phím nếu họ muốn.

Có một cái gì đó để thêm vào lời giải thích? Tắt âm thanh trong các ý kiến. Bạn muốn đọc thêm câu trả lời từ những người dùng Stack Exchange am hiểu công nghệ khác? Kiểm tra chủ đề thảo luận đầy đủ ở đây.